Подключение Microsoft Office 365 к Blitz Identity Provider

Статьи 26.10.2016

Для подключения Microsoft Office 365 к Blitz Identity Provider выполните шаги данной инструкции. Демонстрацию процесса интеграции вы можете посмотреть в нашем видеоролике.

- Произвести добавление и верификацию домена в Microsoft Azure AD.

Используя учетную запись администратора организации, войти в консоль управления Microsoft Azure AD и перейти на вкладку «Домены».

Нажав кнопку Добавить, указать адрес домена. Чек-бокс «Я планирую настроить этот домен для единого входа с использованием локального каталога Active Directory» отмечать не нужно.

Выбор домена в Office 365

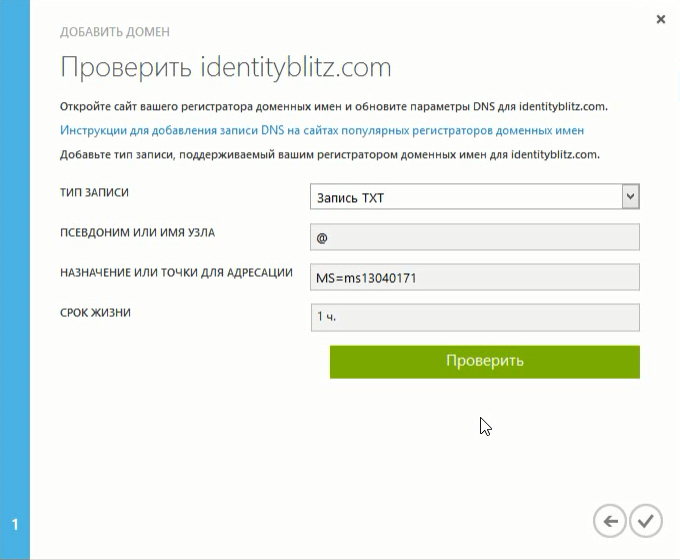

Далее, нажав кнопку Проверить, получить верификационные данные домена — это будет TXT запись, которую необходимо прописать для домена в DNS регистратора.

Настройка домена в Office 365

- Настроить единый вход (SSO) в Microsoft Azure AD для верифицированного домена.

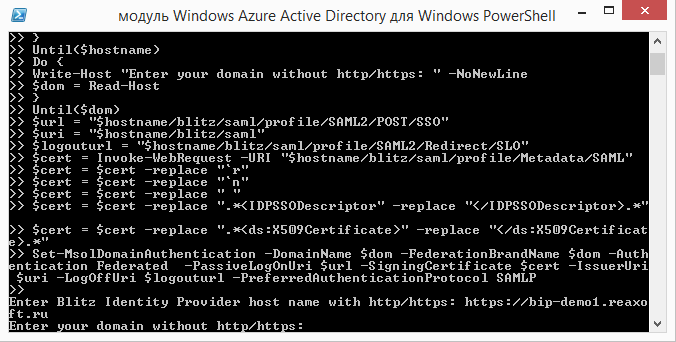

Для настройки SSO в Microsoft Azure AD необходима утилита Azure Active Directory Module for Windows PowerShell (64-bit version). Запустить PowerShell for Azure AD и выполнить следующие шаги:- подключиться к Microsoft Azure AD:

$msolcred = get-credential # запрос логин/пароля администратора Azure ADconnect-msolservice -credential $msolcred # подключение к Azure AD

- задать параметры Blitz Identity Provider и загрузить их на сервер. Для этого скопируйте весь код, приведенный ниже, в PowerShell и нажмите клавишу Enter. В ходе выполнения этого скрипта будет запрошен

hostname— домен, где установлен Blitz Identity Provider, иdomainname— домен, который ранее был проверен в Microsoft Azure AD.Do {Write-Host "Enter Blitz Identity Provider host name with http/https: " -NoNewLine$hostname = Read-Host}Until($hostname)Do {Write-Host "Enter your domain without http/https: " -NoNewLine$dom = Read-Host}Until($dom)$url = "$hostname/blitz/saml/profile/SAML2/POST/SSO"$uri = "$hostname/blitz/saml"$logouturl = "$hostname/blitz/saml/profile/SAML2/Redirect/SLO"$cert = Invoke-WebRequest -URI "$hostname/blitz/saml/profile/Metadata/SAML"$cert = $cert -replace "`r"$cert = $cert -replace "`n"$cert = $cert -replace " "$cert = $cert -replace ".*<IDPSSODescriptor" -replace "</IDPSSODescriptor>.*"$cert = $cert -replace ".*<ds:X509Certificate>" -replace "</ds:X509Certificate>.*"Set-MsolDomainAuthentication –DomainName $dom -FederationBrandName $dom -Authentication Federated -PassiveLogOnUri $url -SigningCertificate $cert -IssuerUri $uri -LogOffUri $logouturl -PreferredAuthenticationProtocol SAMLP

- подключиться к Microsoft Azure AD:

- Перейти в консоль управления Blitz Identity Provider.

В разделе «SAML» добавить следующие атрибуты и их параметры:SAML-атрибут Источник Тип кодировщика Название Короткое название Формат имени ImmutableID Неизменный уникальный идентификатор SAML2StringNameID ImmutableID – urn:oasis:names:tc:SAML:2.0:nameid-format:persistent UserId Идентификатор пользователя, например, его email SAML2String IDPEmail UserId urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified

- Перейти в раздел «Приложения», добавить новое приложение, нажав на кнопку Добавить приложение. В появившемся окне ввести следующие данные:

- идентификатор –

urn:federation:MicrosoftOnline - название – название приложения, например

Office 365 - домен Office 365 –

login.microsoftonline.com

- идентификатор –

- Перейти к свойствам добавленного приложения Office 365 и выбрать

SAMLв качестве протокола подключения.

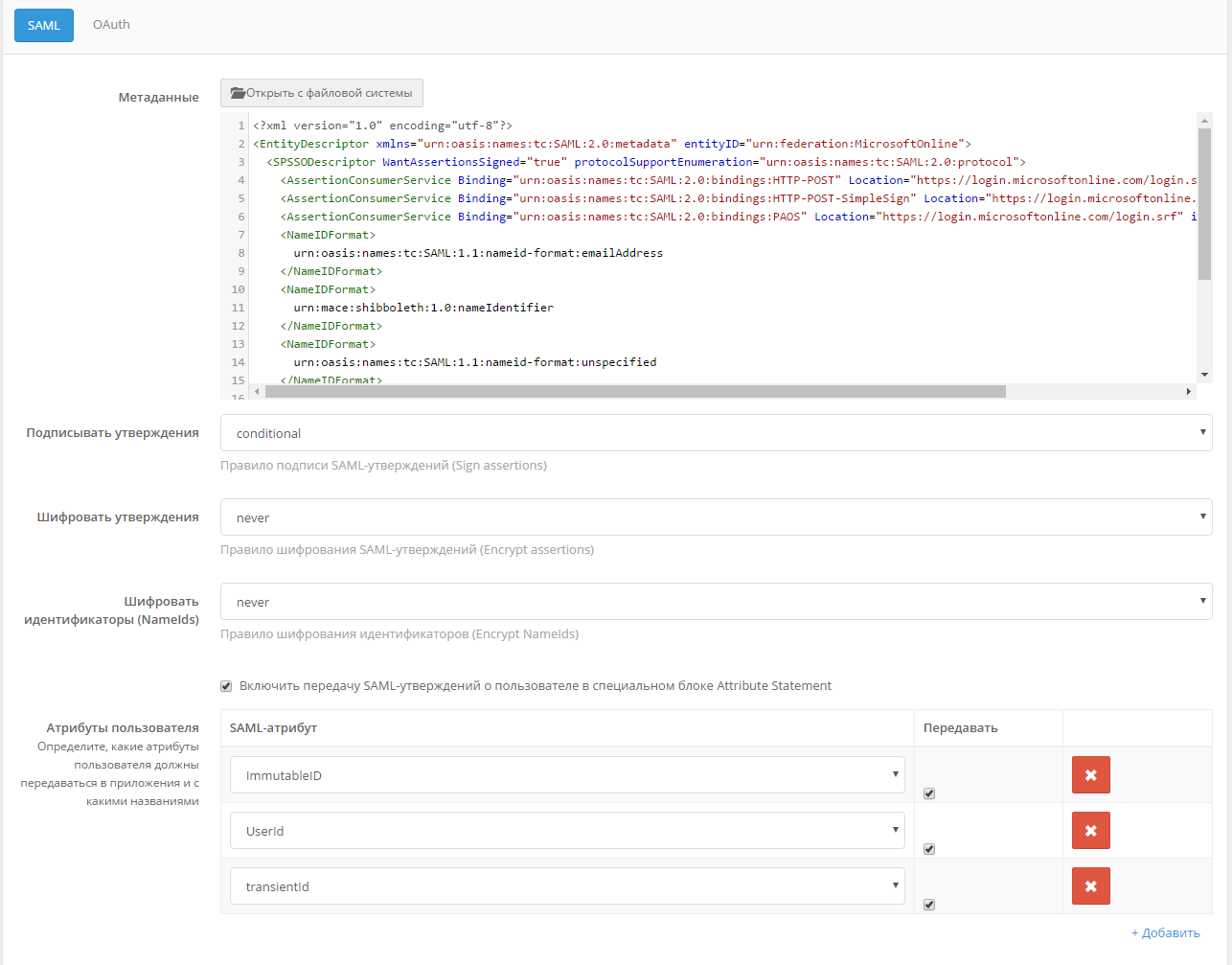

Далее сконфигурировать SAML-подключение.- В поле «Метаданные» скопировать следующие метаданные:

<?xml version="1.0" encoding="utf-8"?><EntityDescriptor xmlns="urn:oasis:names:tc:SAML:2.0:metadata" entityID="urn:federation:MicrosoftOnline"> <SPSSODescriptor WantAssertionsSigned="true" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://login.microsoftonline.com/login.srf" index="0" isDefault="true"/> <AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST-SimpleSign" Location="https://login.microsoftonline.com/login.srf" index="1"/> <AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:PAOS" Location="https://login.microsoftonline.com/login.srf" index="2" /> <NameIDFormat> urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress </NameIDFormat> <NameIDFormat> urn:mace:shibboleth:1.0:nameIdentifier </NameIDFormat> <NameIDFormat> urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified </NameIDFormat> <NameIDFormat> urn:oasis:names:tc:SAML:2.0:nameid-format:transient </NameIDFormat> <NameIDFormat> urn:oasis:names:tc:SAML:2.0:nameid-format:persistent </NameIDFormat> </SPSSODescriptor></EntityDescriptor>

- «Подписывать утверждения» — установить в режим

conditional. - «Шифровать утверждения» — установить в режим

never. - “Шифровать идентификаторы«— установить в режим

never. - Добавить следующие атрибуты для передачи в качестве SAML-утверждений:

ImmutableID,UserIdиtransientId. По каждому атрибуту должна быть проставлена галочка «Передавать». - Сохранить изменения.

Настройка SAML-подключения для Microsoft Office 365

- В поле «Метаданные» скопировать следующие метаданные:

- Перейти в раздел «Пользователи».

Найти пользователя, данные о котором следует загрузить в Microsoft Azure AD для проверки входа в Microsoft Office 365 через Blitz Identity Provider. Скопировать его уникальный идентификатор.

- Открыть PowerShell, скопировать и выполнить следующую команду, предварительно изменив ее данные, прежде всего — значение

ImmutableID(вы можете отредактировать команду прямо на этой странице):После выполнения команды этот пользователь будет добавлен в Microsoft Azure AD.

Теперь можно входить в Microsoft Office 365 с помощью учетной записи данного пользователя через портал login.microsoftonline.com. В качестве логина следует ввести адрес электронной почты этого пользователя и сразу нажать клавишу Enter (без ввода пароля). В результате портал Microsoft перенаправит пользователя на страницу входа Blitz Identity Provider.