Многофакторная аутентификация

Хорошие пароли трудно вспомнить, плохие же пароли не защищают нас.

Придумайте сложный уникальный пароль для каждого сайта и никогда не используйте его повторно на других сайтах. Это хорошая рекомендация для инструкций по безопасности и корпоративных политик, но она абсолютно непрактична по существу. Нужно быть честными и признать, что большинство пользователей не будут использовать хорошие пароли, а значит система доступа, основанная только на паролях, в принципе небезопасна.

Внедрив Blitz Identity Provider вы сможете использовать множество различных механизмов аутентификации — остается только выбрать и включить те, что подходят вам сейчас. Вы также сможете определить, каким пользователям какие средства будут доступны. И это не все: Blitz Identity Provider постоянно развивается, установив новую версию нашего продукта, вы сможете настроить новые методы входа.

Passkey и WebAuthn

Вместо пароля или дополнительно к нему пользователь выпускает для своей учетной записи Passkey. Технически это означает, что на смартфоне или ноутбуке пользователя в защищенной области создается ключевая пара, ассоциированная с конкретной учетной записью и URL-адресом единой системы входа компании. При входе пользователя в приложение через Blitz Identity Provider пользователю становятся доступны следующие возможности входа:

1. Если пользователь входит с устройства, на котором выпущен Passkey, то пользователь подтверждает вход с помощью биометрической аутентификации по Face ID / Touch ID своего смартфона, считывателя лица / отпечатка пальца на своем ПК или проверки компьютером ПИН-кода от Windows Hello. После этого на сервер аутентификации Blitz Identity Provider передается ответ на запрос аутентификации, подписанный ключом Passkey. Сервер аутентификации проверяет полученную подпись и соответствие открытого ключа учетной записи пользователя.

2. Если пользователь входит с иного устройства, чем то, на котором выпущен Passkey, то браузер предлагает пользователю для входа использовать телефон с помощью QR-кода. Пользователь наводит смартфон на показанный QR-код. В этот момент смартфон и компьютер пользователя связываются по Bluetooth для подтверждения присутствия смартфона пользователя рядом с ПК. После этого пользователь с помощью Face ID / Touch ID подтверждает на смартфоне подтверждает вход, и пользователь входит на ПК. Для аутентификации также на сервер аутентификации Blitz Identity Provider передается ответ на запрос аутентификации, подписанный ключом Passkey, а сервер проверяет подпись и соответствие открытого ключа учетной записи пользователя.

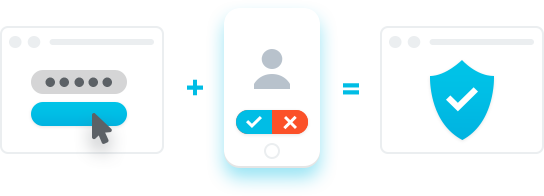

Push-аутентификация

Смартфон — это предмет, который пользователь старается держать всегда при себе. Его удобно использовать в схемах двухфакторной аутентификации как альтернативу смарт-карте / USB-токену.

В этом случае, когда пользователь входит в приложение через Blitz Identity Provider и вводит логин/пароль, ему на смартфон приходит push-сообщение с запросом подтверждения входа.

Пользователь может ознакомиться с деталями запроса и подтвердить или отклонить вход. В результате смартфон направляет на сервер аутентификации ответ пользователя.

Важное преимущество аутентификации — использование двух независимых каналов взаимодействия. Первый — при проверке пароля («ПК → Сервер»). Второй — при проверке владения предметом («Смартфон → Сервер»).

Смарт-карты / токены и электронная подпись

Смарт-карты / токены используются для проведения строгой двухфакторной аутентификации. Первый «фактор» — это проверка знания ПИН-кода, а второй — проверка владения уникальным предметом, содержащим неизвлекаемый криптографический ключ.

Blitz Identity Provider поддерживает строгую двухфакторную аутентификацию с использованием популярных в России смарт-карт и USB-токенов в распространенных операционных системах (Windows / Linux / Mac OS) и браузерах.

SMS-коды подтверждения

Подключите Blitz Identity Provider к SMS-шлюзу — и ваши пользователи при двухфакторной аутентификации смогут получать коды подтверждения, отправляемые в SMS.

Blitz Identity Provider может также доставлять коды подтверждения с помощью email или push-сообщений в мобильное приложение.

U2F и FIDO2 токены

Если пользователь владеет U2F или FIDO2 токеном, то в Blitz Identity Provider он может привязать его к своей учетной записи и использовать как средство проверки второго фактора аутентификации.

Программные TOTP-генераторы

Blitz Identity Provider поддерживает двухфакторную аутентификацию с использованием любых программных TOTP-генераторов (RFC 6238). Например, для проверки второго фактора можно использовать коды подтверждения, выработанные на смартфоне с использованием Яндекс.Ключ / Google Authenticator.

Аппаратные OATH HOTP/TOTP-брелоки

Брелок при каждом нажатии кнопки вырабатывает одноразовый числовой код подтверждения (одноразовый пароль). Код показывается на дисплее, либо автоматически подставляется в экранную форму (при подключении устройства по USB).

Использование брелоков решает проблемы компрометации паролей, перехвата данных клавиатурными шпионами, кражи запомненных паролей и «подсматривания из-за спины».

Брелок предварительно должен быть связан с учетной записью пользователя. Для этого Blitz Identity Provider предоставляет функции ведения базы HOTP/TOTP-брелоков организации и назначения брелоков пользователям.

В результате ошибочных нажатий у HOTP-брелоков может произойти рассинхронизация состояния — на этот случай Blitz Identity Provider предоставляет функции синхронизации/сверки состояний HOTP-брелока и сервера.

Blitz Identity Provider поддерживает использование любых аппаратных брелоков, вырабатывающих коды по состоянию (HOTP, RFC 4226) или по времени (TOTP, RFC 6238).